Falta menos de un mes para que las balizas V16 conectadas se conviertan en el único dispositivo de señalización legal en el estado español de acuerdo con el Real Decreto 159/2021. Su entrada coincidirá con el adiós a los viejos y simples triángulos, proporcionando así una forma de avisar el resto sin tener que bajar del coche (aunque su visibilidad sea algo discutible) y poder informar a la DGT y al resto de conductores... aunque no a las emergencias ni a las aseguradoras (salvo algunos modelos que usan app). Pero la conectividad de las balizas tiene claroscuros.

Y los tiene porque simple y llanamente cualquier dispositivo que esté conectado a internet es más vulnerable que otro dispositivo tonto frente a ataques y accesos no autorizados de terceros... por muy sencillo que sea. De hecho, hemos llegado a ver cómo atacan una bombilla inteligente. De hecho, cuanto más sencillo sea el dispositivo, más papeletas tiene para ser el eslabón más débil.

El ingeniero de telecomunicaciones y hacker ético Luis Miranda Acebedo ha puesto a prueba las famosas Help Flash IoT, el primer modelo homologado por la DGT y también el modelo que comercializa Vodafone, de la que emplea sus redes. Los resultados de su estudio son demoledores: pone sobre la mesa hasta cinco vulnerabilidades importantes que pueden agruparse en tres vectores de ataque: acceso físico al hardware, interceptación de comunicaciones de red y secuestro del sistema de actualizaciones.

Las balizas Help Flash IoT suspenden en seguridad

El artículo es bastante concienzudo y técnico, documentando paso a paso cómo produce los ataques y sus resultados, así que vamos a centrarnos más en qué son esas vulnerabilidades y cómo afectan.

Vulnerabilidad en las actualizaciones

Las vulnerabilidades más graves y fáciles de explotar son dos y tienen que ver con el proceso de actualización. Al parecer, la baliza cuenta con un sistema de actualización Over-The-Air vía WiFi del que no hay constancia en manuales ni en documentaciones. Es decir, que existe un mecanismo para poder actualizar el software interno de las balizas y es bastante sencillo: pulsar el botón de encendido durante ocho segundos sin tener que meter ni PIN ni contraseña ni nada. Aunque poder actualizar así de fácil es bueno, lo peliagudo viene después.

Según las explicaciones de Miranda, todas las balizas buscan la misma red WiFi con el mismo nombre y contraseña porque tienen las credenciales embebidas. Vamos, que es altamente probable que los más de 250.000 dispositivos vendidos usen idénticas credenciales: si te sabes una, te sabes todas. El ingeniero hace un símil fácil de entender:

Es como si todos los coches del mundo usaran la misma llave. Muy útil para los ladrones, supongo.

La segunda vulnerabilidad detectada con el proceso de las actualizaciones tiene que ver con la descarga de firmware sin seguridad. Y es que según el hacker ético, la actualización se descarga en texto plano sin cifrar y sin firma digital, de modo que la baliza no comprueba quién le envía el software, simplemente lo baja y ejecuta. Así, basta con que una baliza se conecte al WiFi de un atacante, este le envíe un archivo malicioso fingiendo ser una actualización y desde ese momento, el atacante ya tiene el control de la baliza.

Vulnerabilidades en comunicaciones (con uso normal)

Ponte en situación: el coche tiene una avería, lo llevas al arcén y colocas la baliza en el techo. Al activarla, envías a los servidores de la DGT las coordenadas GPS exactas de tu ubicación, el IMEI del dispositivos, parámetros de red y cuándo pusiste lanzaste el aviso. El problema está en que toda esa información privada se envía en texto plano, sin cifrados. Más concretamente, lo envía en un protocolo llamado UDP. Una violación de tu privacidad en toda regla.

El ingeniero explica: 'es como si en lugar de llamar discretamente a emergencias, gritaras tu dirección exacta por un megáfono para que todo el vecindario se entere. Pero en este caso, "el vecindario" es cualquiera que pueda estar monitorizando el tráfico de red.'

Si alguien intercepta la señal puede saber dónde estás y tener acceso a todos esos datos que envías en tiempo real porque bueno, en ese escenario el espionaje se simplifica bastante.

Pero hay otra vulnerabilidad más detectada en el proceso de comunicación: la conexión no está autenticada, así que el receptor no puede verificar que el mensaje llega de quién se supone que tiene que llegar. Y tampoco hay integridad, por lo que no se puede verificar que los datos no se han modificado en tránsito: alguien podría alterar tu ubicación. Es decir, que abre las puertas a una potencial suplantación de identidad, haciéndose pasar por tu coche o por una torre de telefonía.

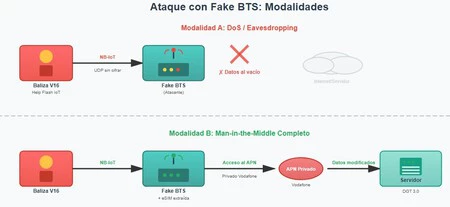

Recordemos que las balizas V16 conectadas se conectan gracias a una SIM a una infraestructura de telecomunicaciones para sus comunicaciones, en este caso de Vodafone. Pues bien, existen unas estaciones base LTE falsas (fake eNodeB) que permiten a atacantes hacerse pasar por una torre de teléfonía móvil legítima, de modo que los dispositivos se conecten a ella en lugar de a la del operador.

Por el tipo de módulo que integra, las balizas V16 se conectan a la antena de telefonía que mejor señal le ofrece sin preocuparse mucho más... y ahí es donde entra en juego esa torre falsa. Estamos ante un ataque de Man-in-the-Middle, en la que el atacante se coloca en medio, teniendo acceso a tus datos: puede leerlos y modificarlos. Así, podría cambiar tu ubicación GPS antes de que llegue a la DGT o impedir que el aviso de emergencia llegue.

Vulnerabilidad en el hardware aka hackear la baliza

Este caso es menos probable, pero aún así sí que es técnicamente posible. Al abrir físicamente una baliza V16, el ingeniero encontró un puerto de conexión directo al procesador abierto y sin contraseña, el puerto de depuración UART. Basta con conectar unos cables a la placa electrónica para volcar todo el sistema operativo de la baliza y ver sus secretos... como por ejemplo las contraseñas del WiFi de actualización.

Que hackeen una baliza concreta no es grave en sí, el problema está en la escalabilidad: sabiendo esa contraseña podría forzar actualizaciones en una gasolinera o sembrar el caos en la DGT colapsando sus servicios al generar miles de accidentes falsos y ocultando los reales y también para el rastreo de vehículos específicos sin conocimiento del conductor, explica el ingeniero.

Si bien es cierto que las balizas V16 conectadas cumplen más o menos en su función de iluminar, su conectividad e inteligencia le dota de una capacidad tal que requiere de unas capas de seguridad básicas que, al menos en los modelos Help IoT con red de Vodafone, tienen un manifiesto margen de mejora. No obstante, sería interesante ver también el resto de modelos.

En Xataka Móvil | Mitos y realidades de la conectividad de las balizas V16: qué puedes y qué no puedes hacer con ellas y riesgos de privacidad

En Xataka Móvil | La gran guía sobre las balizas V16 en España: qué son, cuándo son obligatorias y todo sobre las sustitutas de los triángulos de la DGT

Portada | Geobaliza y Mikhail Fesenko

-

La noticia

Un hacker ha puesto a prueba una de las balizas V16 más famosas y no salen bien paradas: ha encontrado cinco vulnerabilidades críticas

fue publicada originalmente en

Xataka Móvil

por

Eva R. de Luis

.

Ver noticias completa